El videojuego, desarrollado por Genesis Interactive, se lanzó el 31 de julio de 2025 con reseñas positivas. El 30 de agosto, un parche llamado Build 19799326 introdujo un malware disfrazado que afectó a cientos de usuarios. Valve eliminó el juego el 21 de septiembre, pero el daño ya estaba hecho.

Cómo funcionaba el malware escondido en BlockBlasters

El análisis de firmas como G DATA MXDR reveló que el parche contenía archivos ZIP maliciosos. Al ejecutarse, el juego recolectaba IPs, credenciales de Steam, presencia de antivirus y datos de navegadores. Luego enviaba todo a un servidor remoto mientras el usuario seguía jugando.

LEER MÁS ► Hollow Knight: Silksong rompe récords, pero la diversión continúa en Steam... ¡gratis!

BlockBlasters videojuego estafa

BlockBlasters se lanzó como juego gratuito y terminó siendo una trampa digital.

El malware incluía scripts como game2.bat, Client-built2.exe y Block1.exe, diseñados para evadir detección y extraer información de billeteras de criptomonedas. Según ZachXBT, al menos 261 cuentas fueron comprometidas, con pérdidas superiores a los u$s150.000. VXUnderground elevó la cifra a 478 víctimas confirmadas

La comunidad cripto reaccionó con solidaridad

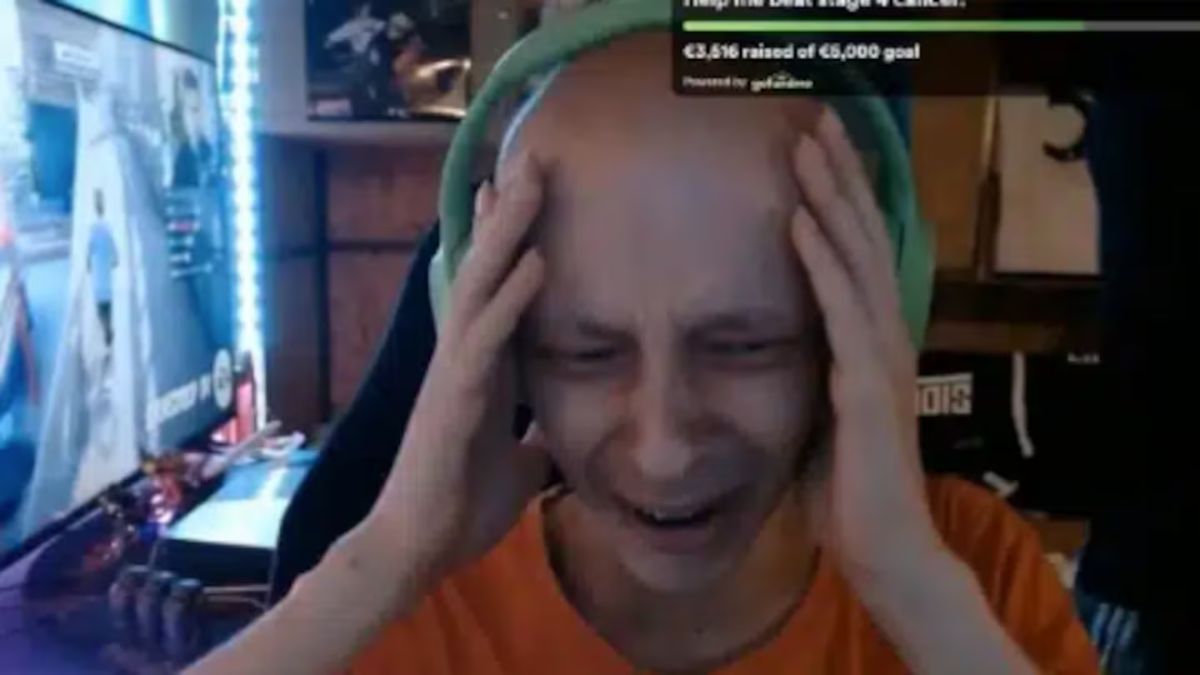

Tras el robo, el streamer publicó un mensaje desgarrador en X: “No puedo respirar, no puedo pensar. Estoy completamente perdido… siento que es mi culpa que pueda terminar en la calle otra vez o no tener nada para comer en unos días”.

La comunidad cripto se movilizó. El influencer Alex Becker transfirió u$s32.500 a una nueva billetera segura de RastalandTV para cubrir la pérdida. Además, el streamer lanzó una campaña en GoFundMe que ya recaudó el 57% de su objetivo.

LEER MÁS ► A qué edad es adecuado permitir que los niños jueguen a la PlayStation, según expertos

Streamer Raivo Plavnieks (2)

La comunidad cripto reaccionó con donaciones tras el robo en vivo.

Steam bajo la lupa: ¿fallas en la verificación?

BlockBlasters tuvo menos de 7.000 descargas y apenas ocho jugadores simultáneos, pero logró infiltrarse en Steam con verificación oficial. Este caso expone graves fallas en los controles de seguridad de Valve. No es el primer incidente: títulos como PirateFi y Chemia también incluyeron malware en el pasado.

El medio BleepingComputer intentó contactar a Valve, pero no obtuvo respuesta. Mientras tanto, expertos recomiendan evitar juegos gratuitos con pocas reseñas o componentes web.

Un influencer argentino, en la mira

La comunidad de ciberseguridad identificó al presunto autor del ataque: Valentín, un influencer argentino que vive en Miami. Aunque no se confirmó oficialmente su responsabilidad, las pruebas apuntan a su participación en la distribución del parche malicioso.